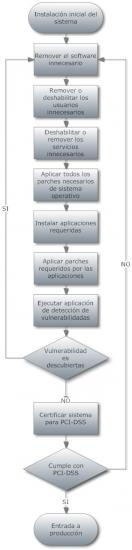

Un proceso para implementación de nuevos sistemas es importante ya que permite que estos arranquen seguros en producción, por lo general las organización que carecen de este proceso cometen el error de llevar a producción sistemas que no están correctamente parchados que tienen aplicaciones, usuario o procesos que no son requeridos, los mismos que se convierten en un riesgo de seguridad muy grande para las organizaciones.

El proceso

El proceso

Se propone el mismo con el fin de que en cada sistema nuevo, se pueda seguir una serie de pasos importantes y críticos que permita reducir el riesgo de compromiso, aligeren el proceso de administración de los mismos a futuro y permitan a la organización el cumplimiento de la norma en forma continua.

Se debe recordar que para el cumplimiento con la norma, el proceso deberá estar respaldado con los procedimientos adecuados y se deberá generar la documentación necesaria sin la que el sistema no sera aprobado por un QSA (Estándares de configuración, plantilla de revisión, entregables, etc.)

Endurecimiento

El proceso de endurecimiento se usa para asegurar un sistema reduciendo su potencial de ser vulnerado. Por la naturaleza de operación, los sistemas, mientras más funciones cumplen aumenta su potencial de compromiso y su numero de vulnerabilidades.

Lo que explica que la norma PCI-DSS solicite claramente que los sistemas solo cumplan una función (máximo dos si esto es justificado) y que en el mismo se reduzca los posibles vectores de ataque al remover todas las funciones (Aplicativos, programas, etc.), servicios (Demonios, puertos, etc.) y usuarios (Administradores, super usuarios, regulares, etc) no no sean específicamente requeridos por la función.

Continuar leyendo “Proceso de implementación de sistemas nuevos”

El proceso

El proceso