Esto es algo normal y no de sorpresa es una realidad que los seres humanos no hemos acoplado a depender de estos dispositivos (Smartphone) que nos entregan una serie de funcionalidades que nos facilitan la comunicación con personas a larga distancias a través de diferentes formas posibles, mediante mensajes, texto, correo electrónico, llamadas, video llamadas, fotos, etc. Pero no solo nos comunicamos también lo usamos como entretenimiento, cámara, juegos y hasta el uso de formas de Pagos.

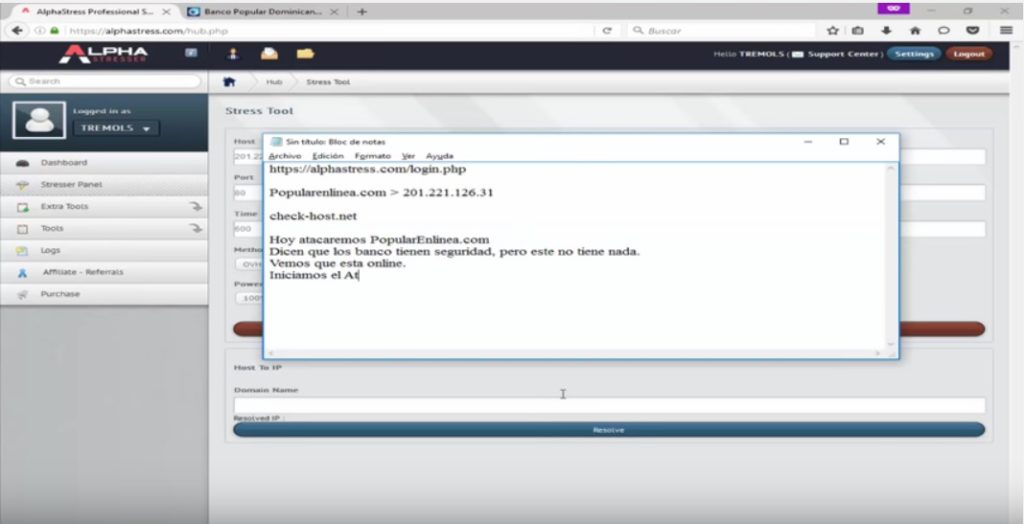

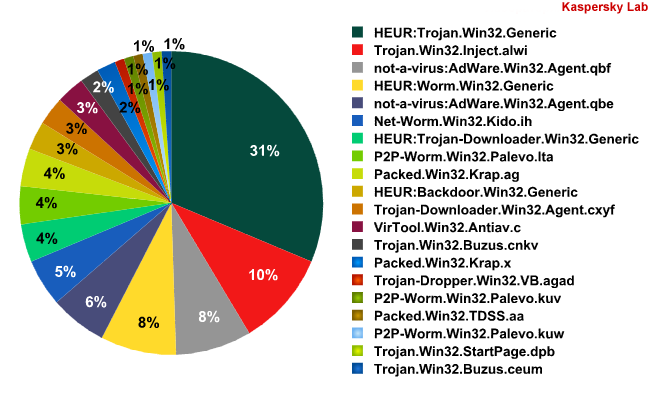

Entre todas las mencionadas los hackers tienen sus propósitos como los de bandera blanca que se encargan de romper la vulnerabilidad y demostrar al creador de la Apps donde está el error ya sea por brindar una ayuda o un pago por dar soluciones a estas fallas, pero existen los hackers de bandera Negra estos sus propósitos son variados ya sea probar hasta dónde puede llegar a romper la seguridad de una Apps o el mismo dispositivo, robar información valiosa que puede ser vendida o tomar los números de cuentas a través de los métodos de pago de nuestros Smartphone.

Recomendación: Instalar Apps seguras ósea que provengan directamente del propietario, evitar conexiones de tus dispositivos en computadoras desconocidas ya que pueden contener virus o malware que puedan entrar a tu dispositivo.

Y por último el que considero más peligroso es cuando liberas el Smartphone (Android/Root – Iphone/JailBreak) ya que aunque habilites más funciones y facilidades recuerda que también estas habilitando todos los accesos a una Apps de hacer lo que tenga configurado con tu dispositivo desde tomar información y fotografías hasta hacer llamadas desde tu número.

Autor: Adrian Marte

En el documento están los bancos: Banreservas, Banco Lopez de Haro, Banco BHD, Scotiabank.

En el documento están los bancos: Banreservas, Banco Lopez de Haro, Banco BHD, Scotiabank.